Produtos digitais são cada vez mais presentes em nosso cotidiano, resolvendo os problemas mais diversos. E junto com isso surge a importância de falarmos mais sobre cyber security.

O crescimento do mercado digital é prato cheio para cyber criminosos, que utilizam das fragilidades desses produtos que precisam do time to market cada vez menor. A competição vai ficando cada vez mais acirrada em um mercado que cresce em velocidade acelerada. Mas e agora? Desacelerar não é uma opção, certo?!

Sabemos que não… Por isso apresento dicas simples, que podem servir de incentivo aos times técnicos da sua empresa quando começarem a olhar pra esse assunto.

Owasp Foundation e Cyber Security

A fundação owasp pode ser um ótimo pontapé inicial para times recém iniciados no assunto segurança digital. Eles basicamente são uma comunidade que cria artigos, documentação e ferramentas de forma gratuita. Isso mesmo, sem pagar nada você pode ter acesso a conteúdos em torno de segurança em aplicações web (owasp.org).

Owasp Top 10

A fundação owasp mantém uma lista das 10 vulnerabilidades mais exploradas no mundo, e essa lista já nos dá um bom insumo sobre por onde podemos começar a nos proteger.

1 – INJEÇÃO

Injeções SQL, LDAP, etc, ocorrem quando dados não confiáveis são enviados para um interpretador como parte de um comando ou consulta legítima.

2 – QUEBRA DE AUTENTICAÇÃO

Comum em ambientes onde a autenticação ou gestão de sessão estão implementados de forma incorreta.

3 – EXPOSIÇÃO DE DADOS

APIS não protegidas, que podem permitir exposição de dados sensíveis.

4 – XXE

Entidades externas que podem ser usadas para revelar arquivos internos usando processador de URI de arquivos.

5 – QUEBRA DE CONTROLE DE ACESSO

Falhas no controle de acesso ajudam o invasor a assumir um perfil com permissões além das previamente estabelecidas.

6 – CONFIGURAÇÃO DE SEGURANÇA INCORRETA

Configurações de segurança mal feitas podem colaborar para o vazamento de informações sensíveis, como no caso de buckets s3 públicos.

7 – XSS

Permite que atacantes executem scripts no browser de vítimas que estejam acessando um site, tomando sessões, alterando sites ou redirecionando para outros endereços.

8 – DESSERIALIZAÇÃO INSEGURA

Normalmente leva a execução remota de código

9 – COMPONENTES VULNERÁVEIS

Componentes como bibliotecas, frameworks e outros módulos de software vulneráveis, são executados com os mesmos privilégios que a aplicação e podem deixar ambientes vulneráveis.

10 – MONITORAMENTO E LOG INSUFICIENTE

Logs insuficientes e resposta a incidente lentas ou inexistentes, permitem que atacantes abusem do sistema de forma persistente.

Para mais detalhes sobre cada uma das vulnerabilidades, acesse https://owasp.org/www-project-top-ten/.

Primeira Dica: Se já conhecemos as 10 vulnerabilidades mais exploradas, podemos começar nos protegendo da grande maioria dos ataques da atualidade, focando em dar cobertura inicial a essa lista.

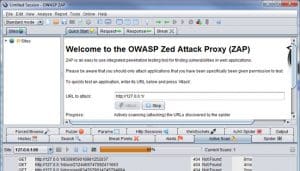

Owasp Zap

O OwaspZap é um scanner gratuito que pode auxiliar na descoberta de vulnerabilidades de diferentes níveis em uma aplicação web (https://owasp.org/www-project-zap/).

Podendo utilizá-lo através de uma API interna, o OwaspZap abre possibilidades interessantes para automação de scan de ambientes web.

Segunda Dica: Isso quer dizer que você pode utilizar a solução para automatizar algumas descobertas, seja a partir do seu próprio desktop, seja de forma recorrente a partir de uma ec2 na aws, ou mesmo através de um pipeline de CI/CD.

Terceira Dica: A K21 pode te ajudar com isso